Forscher haben mehrere Sicherheitslücken im Verschlüsselungsprotokoll WPA2 entdeckt, wodurch Millionen Netzwerke betroffen sein könnten. Kriminelle könnten durch den Angriff, KRACK-Attacke genannt, den Internet-Verkehr mitlesen. Steven Murdoch, Security Architect am VASCO Innovation Center in Cambridge, kommentiert:

„In kryptografischen Protokollen sollte eine Nonce (eine Zeichenfolge zur einmaligen Verwendung) niemals mehrfach verwendet werden, aber oftmals schleichen sich Entwicklungsfehler ein, wenn das Protokoll in eine Software implementiert wird, die das ermöglicht. Man könnte einfach die Schuld auf den Entwickler schieben und die Software reparieren, aber das gleiche Problem wird wahrscheinlich an einem anderen Ort wieder auftreten. Ich denke, ein besserer Ansatz besteht darin, die Protokolle neu zu entwickeln, damit sie widerstandsfähiger gegenüber der Nonce-Wiederverwendung sind. Wir sind in der Lage, das zu tun, wenn auch mit einem geringen Effizienzverlust. Es ist beunruhigend, dass die Nonce-Wiederverwendung in der nächsten Generation der WLAN-Verschlüsselung (GCMP) noch schwerwiegendere Folgen hat als in der bestehenden, denn dann können Daten nicht nur ausgespäht sondern auch manipuliert werden. Die Schwachstelle ist ernst, aber um sie auszunutzen, muss sich der Angreifer in der Nähe des Computers befinden, den er für eine Cyber-Attacke ins Visier nimmt. Je wertvoller das Netzwerk ist, desto wahrscheinlicher ist es, dass Kriminelle sich darum bemühen, es anzugreifen. Deshalb sind Unternehmensnetzwerke einem höheren Risiko ausgesetzt als ein Heimnetzwerk. Wir haben in Fällen wie dem Angriff auf TJX gesehen, dass Kriminelle zunächst solche Sicherheitslücken im Visier haben, um Zugang zu Unternehmensnetzwerken zu erhalten und dann weitere Schwachstellen ausnutzen, um sensible Daten zu stehlen.

Betroffene Hersteller wurden im August über die Sicherheitslücke informiert, um ihnen Gelegenheit zu geben, den Fehler vor der Bekanntgabe zu beheben. Viele Hersteller beheben jedoch keine Schwachstellen in Produkten, die sie nicht aktiv vermarkten. Es ist daher wahrscheinlich, dass einige Geräte, insbesondere Android-Smartphones und WLAN-Router, niemals aktualisiert werden und die Schwachstelle jahrelang bestehen bleibt bis die unsicheren Geräte endgültig ausrangiert werden. Aufgrund dieser unglücklichen Situation sind bereits Forderungen an Hardware-Hersteller laut geworden, bekannt zu geben, wie lange sie weiterhin Sicherheitsupdates für die von ihnen verkauften Produkte bereitstellen werden.“

Die Crucial T710 ist die mittlerweile dritte Generation PCIe Gen5 Drives von Micron und tritt in die Fußstapfen der bisherigen...

KIOXIA bietet ab sofort Muster seiner neuen Embedded-Flashspeicher im UFS (Universal Flash Storage)-Format 4.1 an. Das Unternehmen untermauert damit seine...

Die Welt der Sportwetten ist vielfältig und bietet zahlreiche Möglichkeiten, das Lieblingsteam oder den Favoriten zu unterstützen. Eine sichere und...

Kingston hat bekannt gegeben, dass sie das bisherige Modell 2280 um einen neuen Formfaktor ergänzt hat: NV3 PCIe 4.0 NVMe...

Solid State Drives, kurz SSDs, sind Applikationen zur Anders Speicherung von Daten. Sie haben keine beweglichen Teile und ermöglichen somit...

Mit der T710 SSD stellt Crucial seine 3. Generation PCI Express 5.0 SSDs vor. Die neuen Drives bieten bis zu 14.900 MB/s bei sequentiellen Zugriffen und sind ab sofort erhältlich. Wir haben das 2-TB-Modell ausgiebig getestet.

Mit der XLR8 CS3150 bietet PNY eine exklusive Gen5-SSD für Gamer an. Die Serie kommt mit vormontierter aktiver Kühlung sowie integrierter RGB-Beleuchtung. Wir haben das 1-TB-Modell ausgiebig getestet.

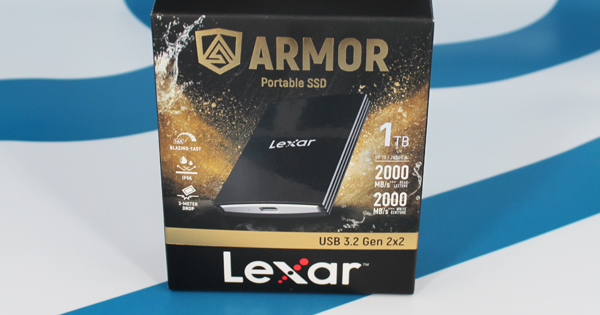

Die Armor 700 Portable SSD von Lexar ist gemäß Schutzart IP66 sowohl staub- als auch wasserdicht und damit perfekt für den Outdoor-Einsatz geeignet. Mehr dazu in unserem Test des 1-TB-Exemplars.

Mit der T-FORCE Z540 bietet Hersteller TEAMGROUP eine schnelle PCIe Gen5 SSD mit bis zu 4 TB Speicherkapazität an. Wir haben uns das 2-TB-Modell im Test angesehen und z.B. mit anderen Gen5-Drives verglichen.