VPN also virtuelle private Netwerke machen eine verschlüsselte und zielgerichtete Datenübertragung über das Internet möglich. Es baut ein geschütztes, geschlossenes Netzwerke zwischen verschiedenen Endgeräten, beispielsweise für die Anbindung von mobilen Mitarbeitern oder Mitarbeitern im Homeoffice an ein Firmennetzwerk. Innerhalb des VPN sind die Teilnehmer in einem geschützten Teilbereich des IP-Netzwerks, um die übertragenen Daten vor den Augen und dem Zugriff von ungefugten Dritten zu unterbinden. Das VPN baut zwischen den einzelnen Teilnehmern Tunnelverbindungen auf, in die von außen niemand hineinsehen kann. Sie verwenden das öffentliche Internet als Verbindungsmedium und sind eine kostengünstige Alternative zu physischen Netzwerken oder Standleitungen.

Transportmedium für das VPN ist das öffentliche Internet. Endpunkt kann ein Router sein oder ein Server. (Bildquelle: Pixabay)

VPN nutzt Tunnel- und Verschlüsselungstechniken, um die Datensicherheit zu gewährleisten. Die verschiedenen Teilnehmer innerhalb eines VPN-Tunnels sind zwar über das öffentliche Internet, das sie als Transportmedium benutzen, miteinander verbunden. Dennoch ist die Verbindung abhörsicher und vor Manipulation geschützt.

Als Verschlüsselungsmethode und -Technik bieten sich verschiedene Möglichkeiten. Internet Protocol Security (IPsec) ist dabei zu einem Standard geworden. Diese Verschlüsselungsmethode ist die Grundlage für viele VPNs. Ipsec-Clients werden von verschiedenen Betriebssystemen unterstützt, beispielsweise von Windows, Linux oder macOS. Im VPN bildet ein Router oder eine Firewall als Gateway die Gegenstelle. Damit das funktioniert ist dort ebenfalls Ipsec implementiert. Zur Authentifizierung haben die User eine Kennung mit Passwort, die Schlüssel und Zertifikate. Sehr sichere Systeme wenden die Zwei-Faktor-Authentifizierung an, die zusätzlich weitere Merkmale abfragt, beispielsweise ein Sicherheits-Token oder mit einer Chipkarte.

Das VPN baut einen oder mehrere Tunnel zwischen den Teilnehmern auf, je nachdem wie viel Personen in das Netzwerk eingebunden sind. An den Endstellen hat die Verbindung eine eigene IP-Adressierung. Diese IP-Verbindung innerhalb des VPN ist sicher und geschützt, niemand kann sie von außen einsehen. Nur an den Endpunkten der Verbindung ist es möglich, die Daten zu entschlüsseln und zu interpretieren. Das Internet an sich ist lediglich das Transportmittel und die Grundlage für die Konnektivität der Tunnelverbindung.

Mit einer VPN-Verbindung können beispielsweise Mitarbeiter von verschiedenen Standorten aus sicher an einem Meeting teilnehmen. (Bildquelle: Pixabay)

Die Punkte, die die VPN-Verbindung begrenzen, heißen VPN-Endpunkte. Auf der zentralen Seite sind das Gateways, die zuständig sind für die Einhaltung von Vertraulichkeit, Integrität und Authentizität. Auf der Client-Seite ist es der auf dem System installierte Software-Client. Darüber erfolgt die Kommunikation im VPN. Für den zentralen Gateway gibt es verschiedene Möglichkeiten. Das kann ein VPN-Gateway sein, eine Firewall, ein softwarebasierter VPN-Server oder auch ein hardwarebasierter VPN-Router. Viele moderne Router und Firewalls haben bereits geeignete VPN-Funktionen, sodass die Realisierung eines VPN schnell und einfach erfolgen kann, beispielsweise mit der VPN für Firefox.

Außer dem IPsec-basierten VPN für private Netzwerk gibt es auch webbasiertes SSL-VPN. Dabei ist keine direkte Anbindung an ein internes Netzwerk notwendig. Die Teilnehmer haben dennoch Zugriff auf Anwendungen und Daten. SSL-VPNs gibt es als Fat-Client, Thin-Client und als Clientless.

Fat-Client kommen immer dann zum Einsatz, wenn eine konventionelle VPN-Verbindung notwendig ist. Der Thin-Client arbeitet mit einem Proxy-Mechanismus und einem Plug-in, um die Verbindung zu entfernen Netzwerkdiensten herzustellen. Diese Plug-ins gibt es zum Beispiel als Browser-Erweiterung. Clientless-SSL-Lösungen kommen ganz ohne spezielle Softwareerweiterungen aus, auch separate Installationen sind dafür nicht notwendig. Der Zugriff auf Webanwendungen erfolgt direkt über einen Standard-Webbroser. Der Webserver ist dabei die Schnittstelle.

Eines haben alle SSL-VPNs gemeinsam: Sie nutzen das gesicherte TLS- oder SSL-Protokoll für die Datenübertragung. Wenn es in einem Netzwerk nicht möglich ist, eine IPsec-Tunnel aufzubauen, weil es Beschränkungen gibt, sind SSL-VPNs mit Fat-Client eine Alternative. Der Fat-Client wird genau wie konventionelle VPN-Software installiert. Sie ist der clientseitige VPN-Adapter, der den SSL-verschlüsselten Datenverkehr zwischen den VPN-Endpunkten möglich macht.

VPN habe ein breites Spektrum an Anwendungsmöglichkeiten. Sie sind eine kostengünstige Möglichkeit flexibel und schnell Netzwerkverbindungen aufzubauen. Sie haben teilweise private IP-Netze abgelöst, die noch auf Standleitungen basierten.

Per VPN ist es beispielsweise möglich, mehrere Geschäftsstellen mit einer VPN-Verbindung site-to-site zu vernetzen. So können sich einzelne Mitarbeiter von außerhalb des Netzwerks an das Firmennetzwerk anbinden. Dann handelt es sich um eine Verbindung end-to-site. Sie eignet sich sehr gut für die sichere Kommunikation, wenn der Mitarbeiter mit einem öffentlichen WLAN-Hotspot mit dem Internet verbunden ist.

Möglich ist auch eine End-to-End-Verbindung von zwei Endgeräten. Das können zwei Server oder ein Server und ein Endgerät sein. Bei diesen Netzwerken gibt es nur zwei Teilnehmer. Andere Teilnehmer können an der Kommunikation nicht teilnehmen. Diese Verbindungsart eignet sich beispielsweise für Wartungsarbeiten an einem Server, wenn ein externer Dienstleister Zugriff braucht.

Mitarbeiter im Homeoffice erhalten sicheren Zugriff aus das Firmennetzwerk. (Bildquelle: Pixabay)

Will ein Mitarbeiter sich von seinem Homeoffice-Arbeitsplatz aus mit dem Firmennetzwerk verbinden, sind folgende Einzelschritte für den Einwahlvorgang notwendig.

Die Crucial T710 ist die mittlerweile dritte Generation PCIe Gen5 Drives von Micron und tritt in die Fußstapfen der bisherigen...

KIOXIA bietet ab sofort Muster seiner neuen Embedded-Flashspeicher im UFS (Universal Flash Storage)-Format 4.1 an. Das Unternehmen untermauert damit seine...

Die Welt der Sportwetten ist vielfältig und bietet zahlreiche Möglichkeiten, das Lieblingsteam oder den Favoriten zu unterstützen. Eine sichere und...

Kingston hat bekannt gegeben, dass sie das bisherige Modell 2280 um einen neuen Formfaktor ergänzt hat: NV3 PCIe 4.0 NVMe...

Solid State Drives, kurz SSDs, sind Applikationen zur Anders Speicherung von Daten. Sie haben keine beweglichen Teile und ermöglichen somit...

Mit der T710 SSD stellt Crucial seine 3. Generation PCI Express 5.0 SSDs vor. Die neuen Drives bieten bis zu 14.900 MB/s bei sequentiellen Zugriffen und sind ab sofort erhältlich. Wir haben das 2-TB-Modell ausgiebig getestet.

Mit der XLR8 CS3150 bietet PNY eine exklusive Gen5-SSD für Gamer an. Die Serie kommt mit vormontierter aktiver Kühlung sowie integrierter RGB-Beleuchtung. Wir haben das 1-TB-Modell ausgiebig getestet.

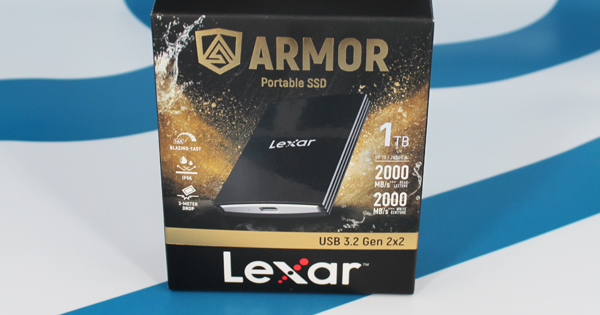

Die Armor 700 Portable SSD von Lexar ist gemäß Schutzart IP66 sowohl staub- als auch wasserdicht und damit perfekt für den Outdoor-Einsatz geeignet. Mehr dazu in unserem Test des 1-TB-Exemplars.

Mit der T-FORCE Z540 bietet Hersteller TEAMGROUP eine schnelle PCIe Gen5 SSD mit bis zu 4 TB Speicherkapazität an. Wir haben uns das 2-TB-Modell im Test angesehen und z.B. mit anderen Gen5-Drives verglichen.